Configurer SAML dans AD FS

Ce guide décrit les étapes nécessaires pour créer une intégration SAML fonctionnelle entre GoBright et AD FS.

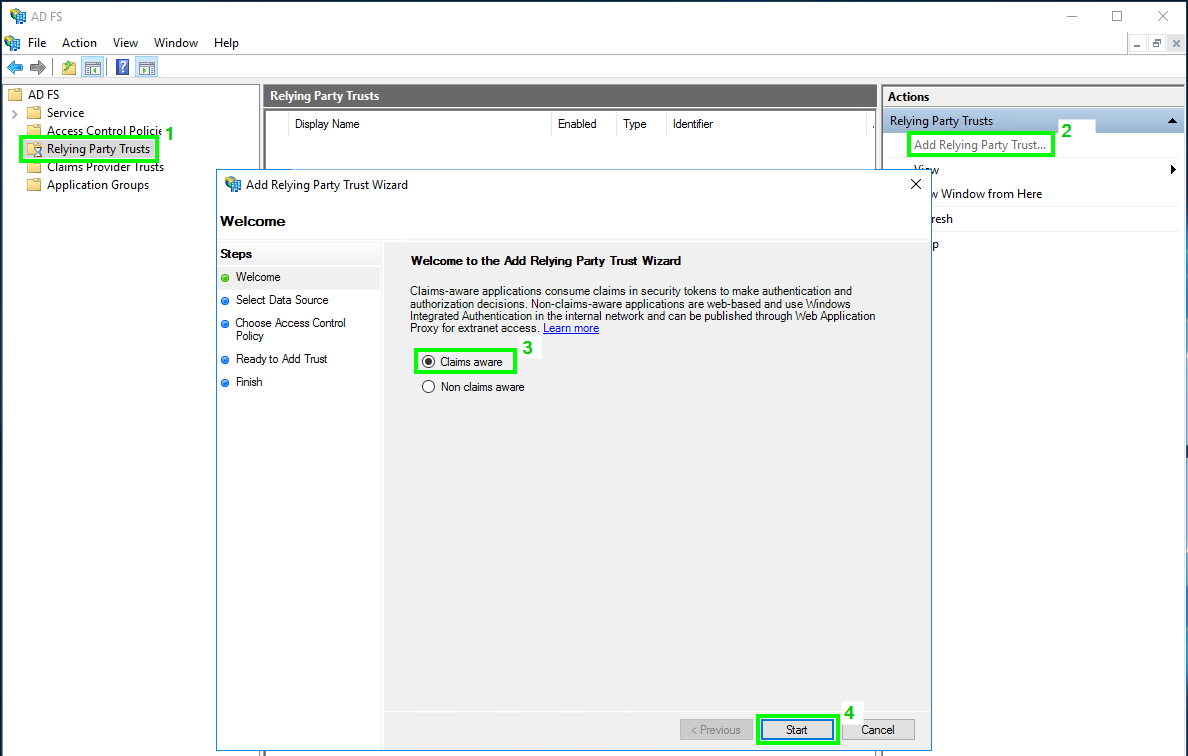

Créer le Relying Party Trust pour la plateforme GoBright

- Connectez-vous à votre serveur AD FS

- Démarrez la console de gestion AD FS

- Sélectionnez "Relying Party Trust" dans l'arborescence de gauche, et "Add Relying Party Trust..." dans le panneau Actions.

Dans l'assistant "Add Relying Party Trust Wizard", choisissez "Claims aware", et cliquez sur "Start".

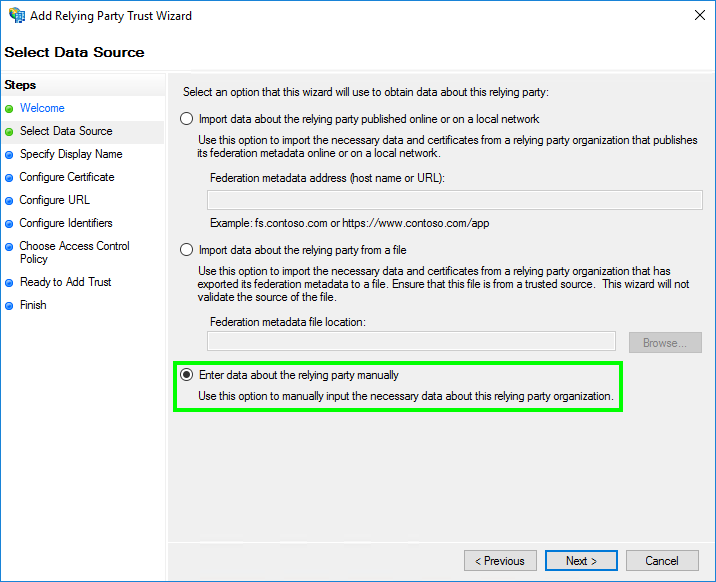

- Dans "Sélectionner la source de données", sélectionnez "Saisir manuellement les données relatives à la partie adverse".

Cliquez ensuite sur "Suivant".

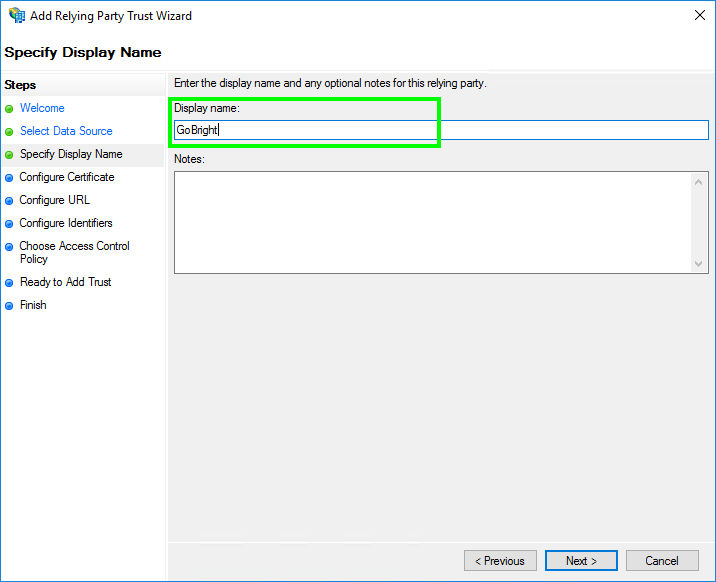

- Dans "Spécifier le nom d'affichage", remplissez le champ "Nom d'affichage" avec "...".GoBright'.

Cliquez ensuite sur "Suivant".

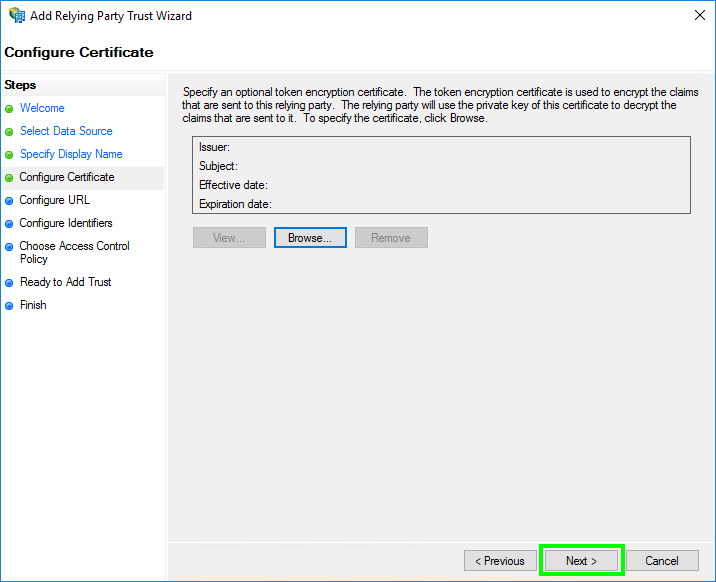

- Dans 'Configurer le certificat', cliquez sur 'Suivant'.

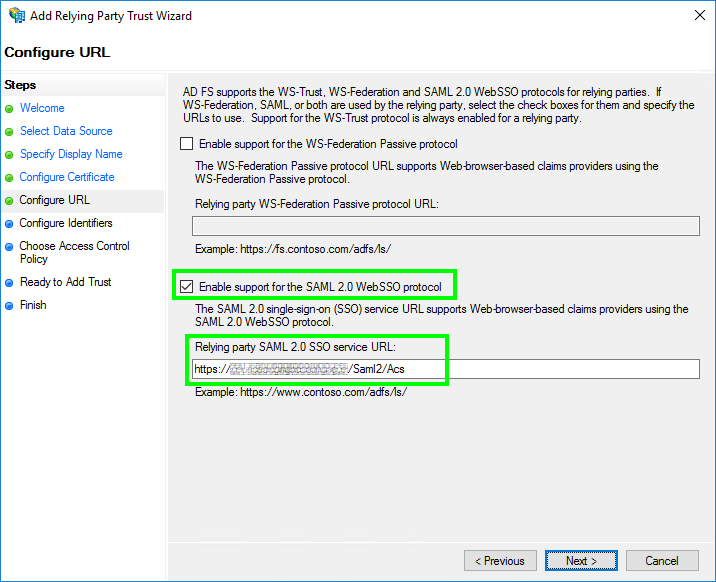

- Dans "Configure URL", sélectionnez "Enable support for the SAML 2.0 WebSSO protocol".

Remplissez l'URL du service SSO SAML 2.0 de la partie utilisatrice avec l'URL du service SAML 2.0 de la partie utilisatrice.URL de réponse (URL du service consommateur d'assertions)que vous avez trouvé dans étape 1.

Cliquez ensuite sur "Suivant".

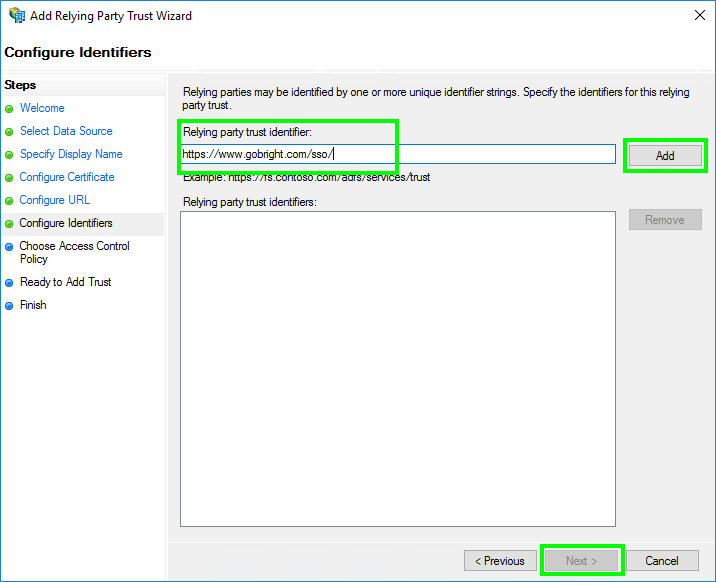

- Dans "Configurer les identifiants" :

Remplissez le champ "Relying party trust identifier" avec : 'Identifiant de la partie utilisatrice / Identité de l'entité'

Cliquez ensuite sur "Ajouter" et sur "Suivant".

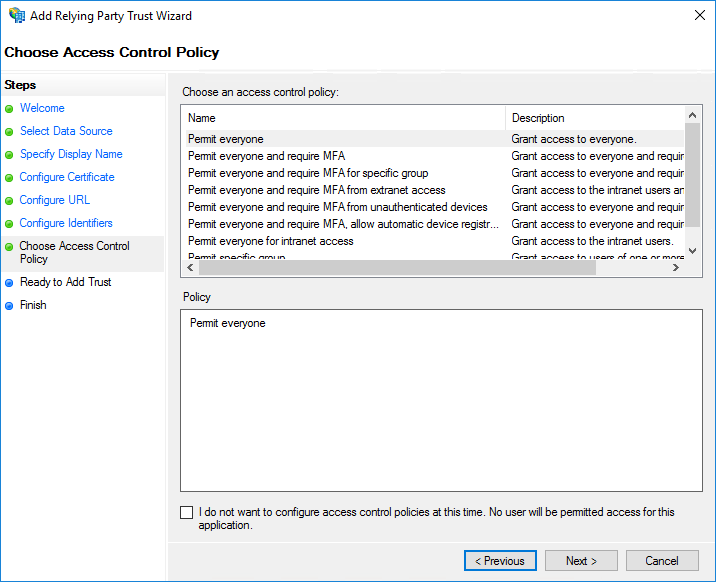

- Dans "Choose Access Control Policy", vous pouvez configurer les personnes qui auront accès à GoBright. Assurez-vous que vous avez (au minimum) un accès avec le compte que vous utiliserez pour tester l'intégration SAML.

Cliquez ensuite sur "Suivant".

- Dans "Ready to Add Trust", vous pouvez vérifier les paramètres et cliquer sur "Next".

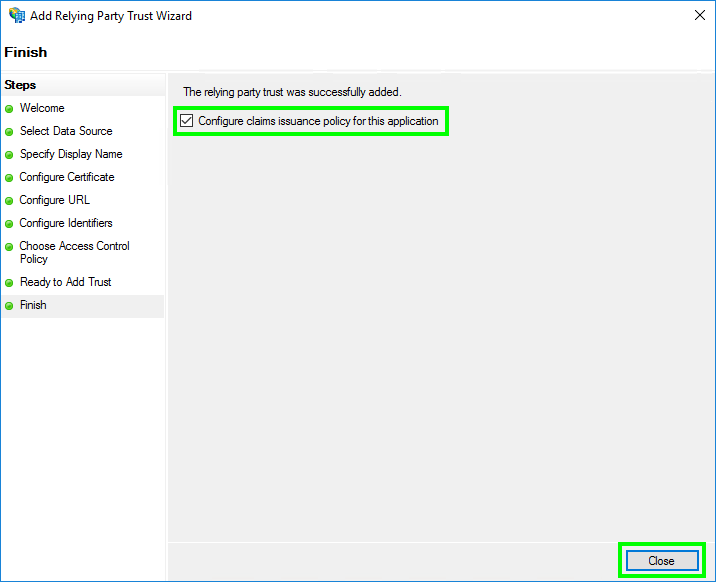

- Dans 'Finish', cochez 'Configure claims issuance policy for this application' et cliquez sur 'Close'.

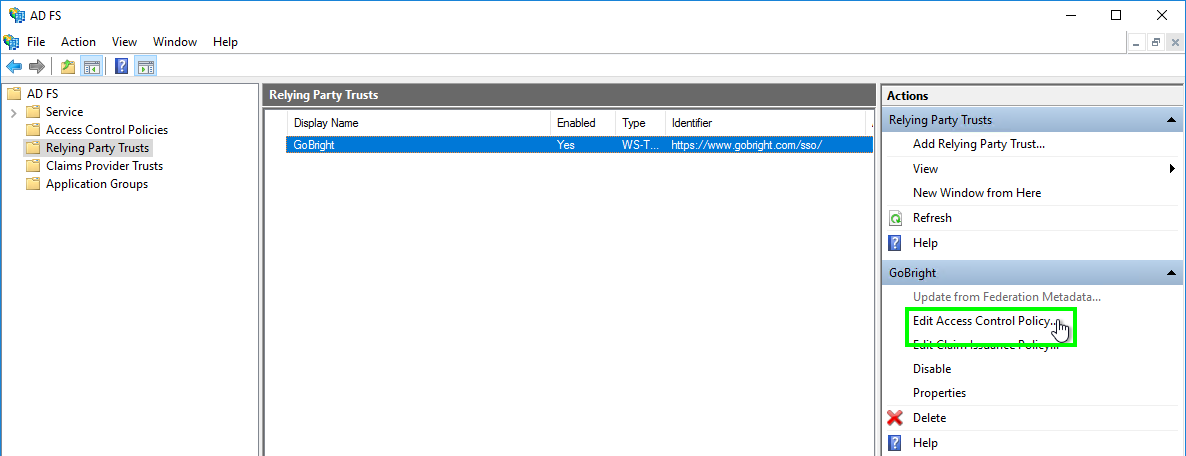

Configurer la politique d'émission des réclamations

- Ouvrez les propriétés de la politique d'émission des réclamations (si elles ne sont pas déjà ouvertes) :

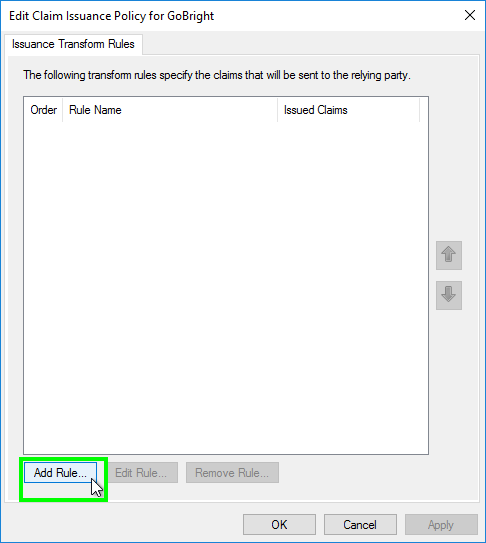

- Choisissez "Ajouter une règle..." :

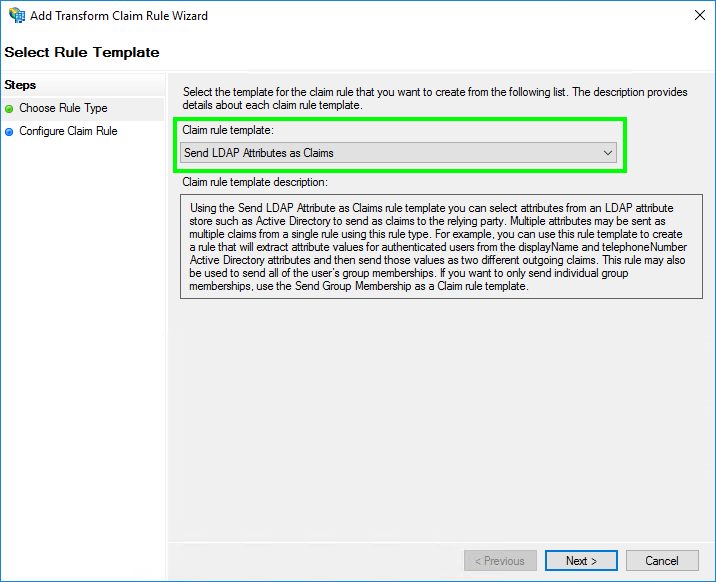

- L'assistant "Add Transform Claim Rule" s'ouvre.

Choisissez comme 'Modèle de règle de réclamation' l'option 'Envoyer les attributs LDAP comme réclamations'.

Cliquez ensuite sur "Suivant".

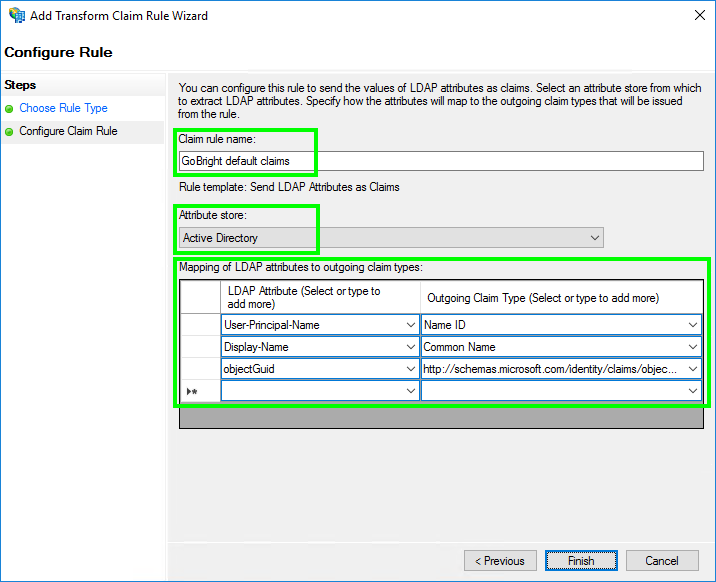

- Configurez maintenant la règle de réclamation :

- Définissez le "Nom de la règle de réclamation" sur : GoBright créances en souffrance

- Définissez le "magasin d'attributs" sur : Active Directory

- Configurez le "mappage des attributs LDAP aux types de réclamations sortantes" avec l'option exact valeurs :

(veuillez copier-coller les valeurs)

Attribut LDAP Type de demande sortante Requis Nom de l'utilisateur-principal Nom ID oui Nom d'affichage Nom commun oui objectGuid http://schemas.microsoft.com/identity/claims/objectidentifier oui [votre attribut de code postal] gobright.pincode pas de [votre attribut nfc] gobright.nfc pas de [votre attribut de centre de coûts par défaut] gobright.defaultcostcenteridorname pas de Remarque : le type de réclamation sortante 'Name ID' sera utilisé comme adresse électronique de l'utilisateur dans GoBright. Il est important que ce soit l'adresse électronique principale de la boîte aux lettres de l'utilisateur. Dans la plupart des cas, le nom de principe de l'utilisateur est le même que l'adresse e-mail principale, mais dans votre cas spécifique, cela peut être différent.

- Cliquez ensuite sur "Terminer" et sur "OK".

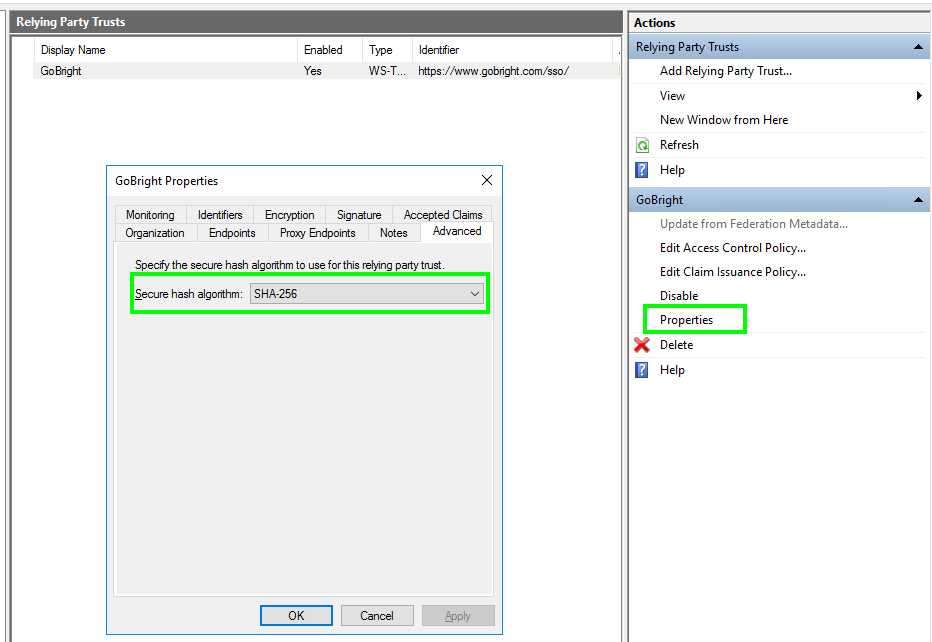

Configurer l'algorithme de hachage sécurisé

- Veuillez confirmer que l'algorithme de hachage sécurisé est réglé sur SHA-256 en suivant ces étapes.

- Ouvrez les propriétés de l'adresse "GoBright" Relying Party Trusts.

- Ouvrez l'onglet "Avancé".

- Définissez l'algorithme de hachage sécurisé sur "SHA-256" si ce n'est pas déjà le cas.

- Cliquez sur "OK".

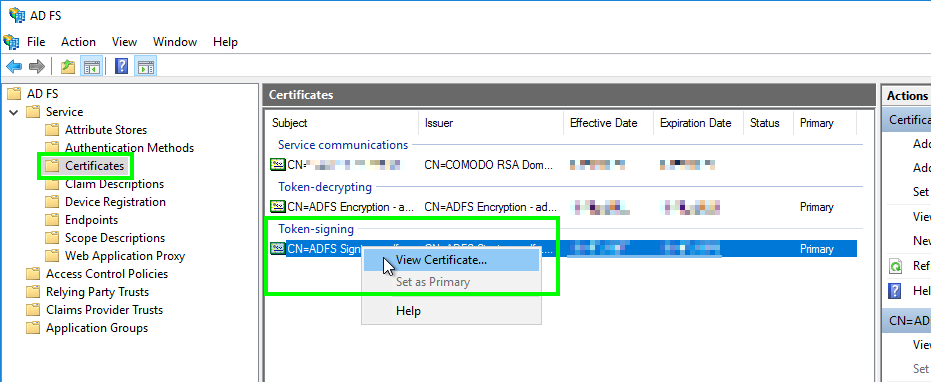

Copiez le certificat de signature de jeton

- Dans la console de gestion AD FS, sélectionnez 'Certificats' dans l'arborescence de gauche.

- Cliquez avec le bouton droit de la souris sur le certificat actif "Token-signing".

- Sélectionnez "Afficher le certificat".

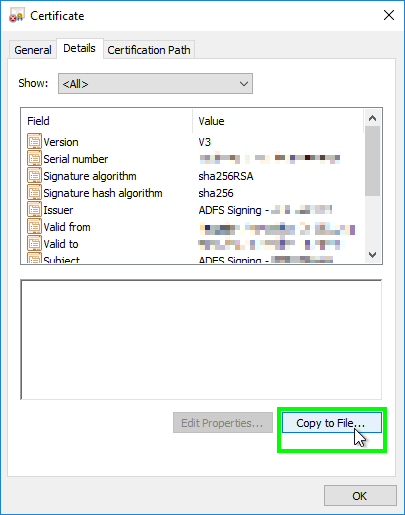

- Sélectionnez l'onglet "Détails" et choisissez "Copier dans le fichier...".

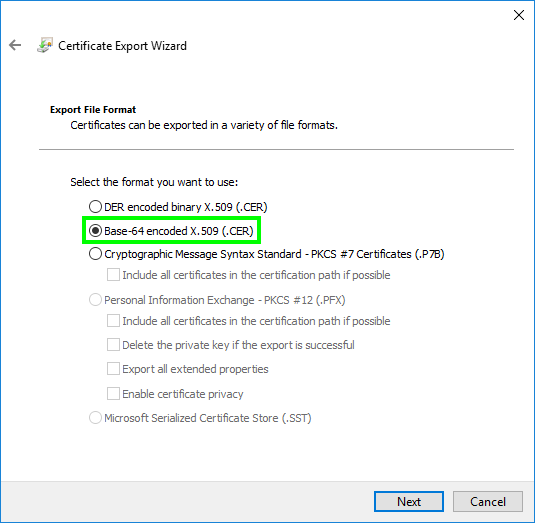

- L'assistant d'exportation de certificats s'ouvre, cliquez sur "Suivant".

Sélectionnez "Base-64 encoded X.509 (.CER)" et cliquez sur "Next".

- Enregistrez le fichier à l'emplacement de votre choix, par exemple dans 'C:tokencertificate.cer'.

- Cliquez sur "Suivant" et "Terminer".

- Ouvrez maintenant 'Notepad' et chargez le certificat exporté (par exemple 'C:tokencertificate.cer').

- Vous verrez maintenant le contenu du texte, dans le format suivant :

-----BEGIN CERTIFICATE-----

..........DATA.............

-----END CERTIFICATE-----Vous en aurez besoin à l'étape 3 pour configurer le portail GoBright .

Déterminez l'url du service AD FS.

Veuillez déterminer les url de service de votre installation AD FS.

Déterminez l'url du service d'authentification unique :

- La plupart du temps, l'url du service d'authentification unique a le format suivant :

https://[adfs service url, e.g. adfs.company.com]/adfs/ls - Un exemple concret serait :

https://adfs.company.com/adfs/ls

Déterminez l'"url du service de déconnexion unique" :

- L'url du service de déconnexion unique est l'url du service d'authentification unique, plus l'extension suivante :

/?wa=wsignout1.0 - Le format complet serait alors :

https://[adfs service url, e.g. adfs.company.com]/adfs/ls/?wa=wsignout1.0 - Un exemple concret serait :

https://adfs.company.com/adfs/ls/?wa=wsignout1.0

Vous aurez besoin de ces informations à l'étape 3 pour configurer le portail GoBright .

Suivant

Passez à l'étape 3 de l'article sur l'intégration de l'identité fédérée SAML2 et terminez votre intégration SAML.