SAML configureren in AD FS

Deze handleiding beschrijft de stappen die nodig zijn om een werkende SAML integratie tussen GoBright en AD FS tot stand te brengen.

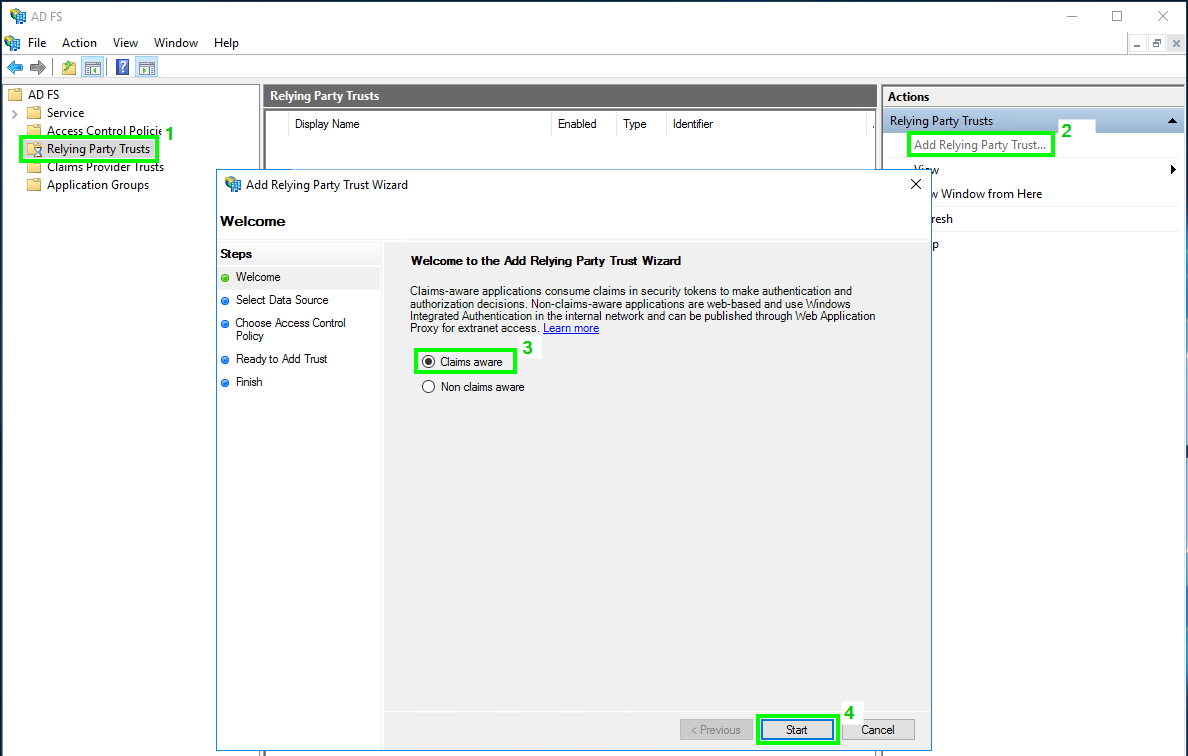

Maak de Relying Party Trust aan voor het GoBright platform

- Log in op uw AD FS server

- Start de AD FS beheerconsole

- Selecteer 'Relying Party Trust' in de linker boomstructuur, en 'Add Relying Party Trust...' in het Actions-paneel.

In de "Add Relying Party Trust Wizard" kiest u "Claims aware", en klikt u op "Start".

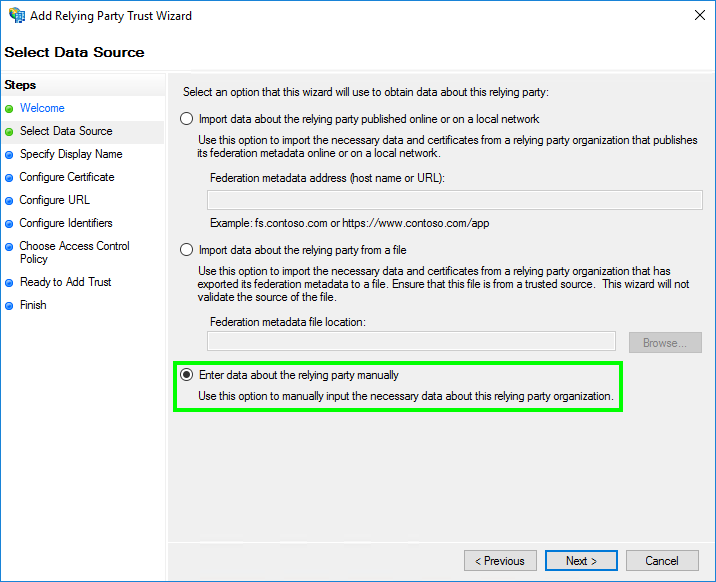

- Selecteer in "Gegevensbron selecteren" "Gegevens over de steunende partij handmatig invoeren".

Klik dan op "Volgende".

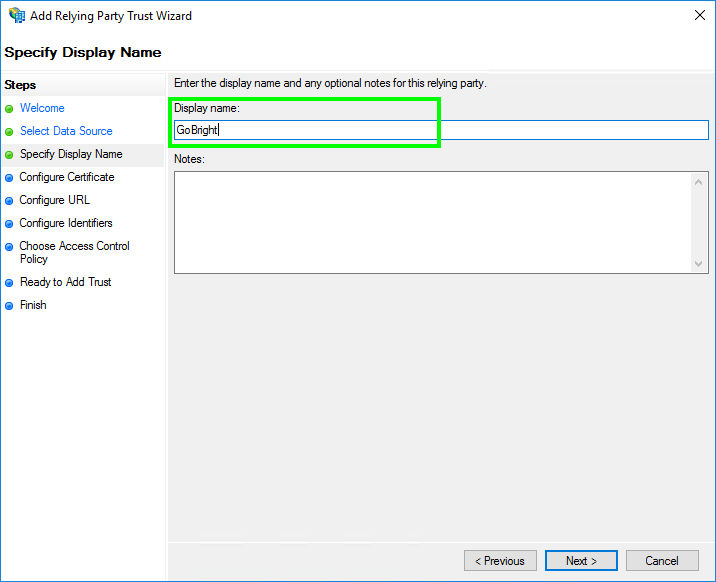

- Vul in "Geef schermnaam op", "Schermnaam" in metGoBright'.

Klik dan op "Volgende".

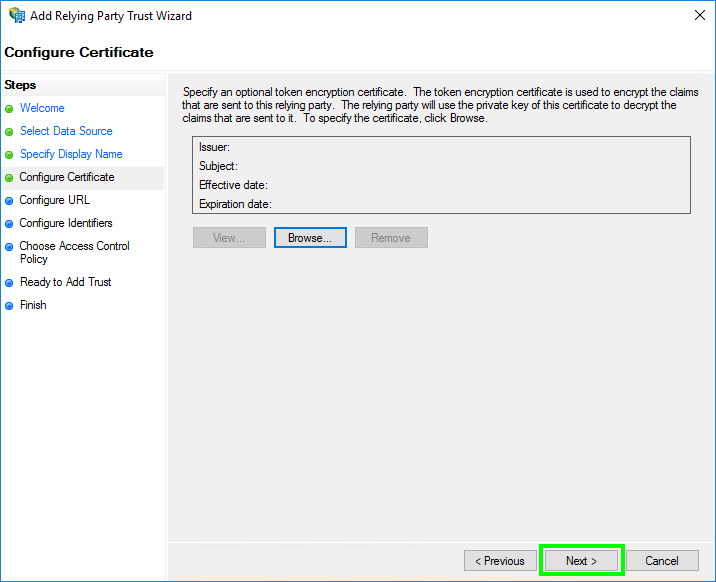

- Klik bij "Certificaat configureren" op "Volgende".

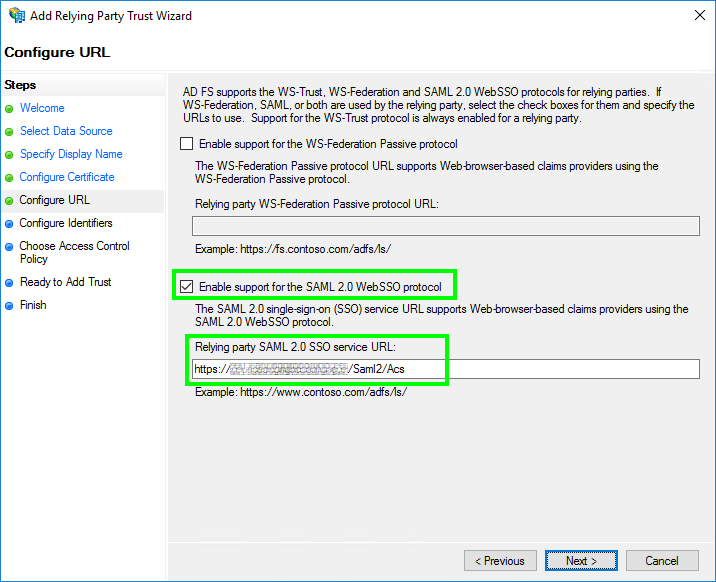

- Selecteer in 'URL configureren' 'Ondersteuning inschakelen voor het SAML 2.0 WebSSO protocol'.

Vul de 'Relying party SAML 2.0 SSO service URL' met de 'Antwoord-URL (Assertion Consumer Service URL)die u hebt gevonden in stap 1.

Klik dan op "Volgende".

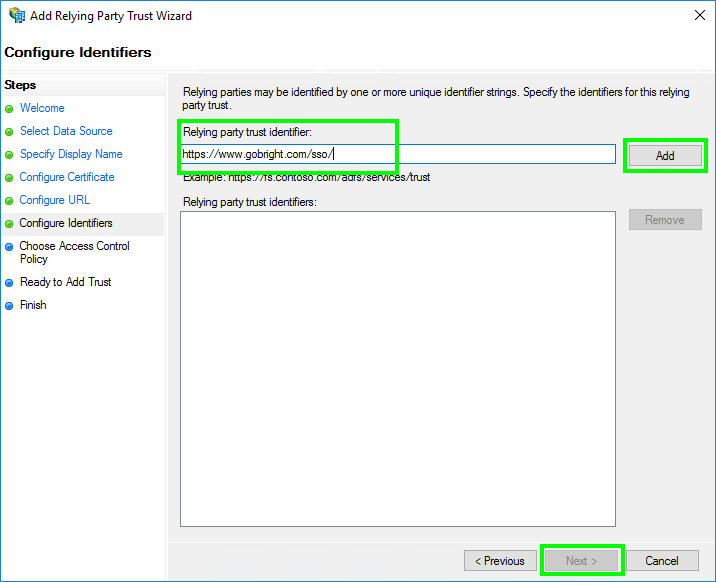

- In "Configureer Identifiers":

Vul de 'Relying party trust identifier' in met: 'Identificatiecode betrouwbare partij / Entiteit Id'

Klik dan op "Toevoegen" en klik op "Volgende".

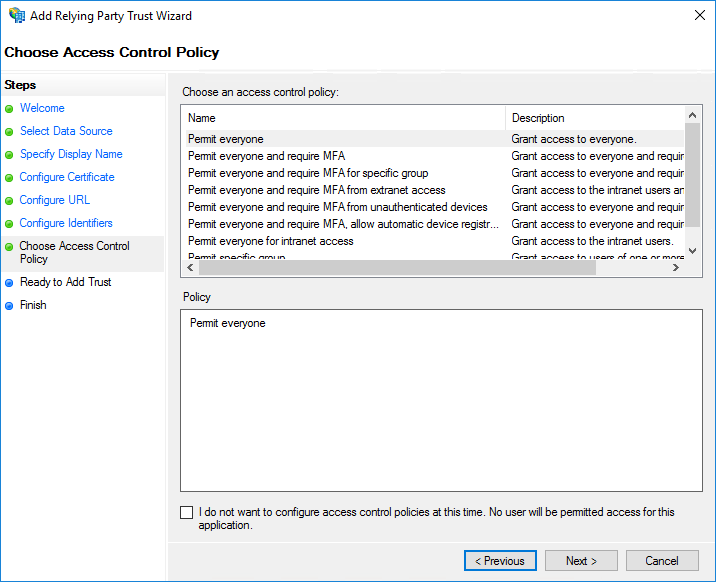

- In 'Choose Access Control Policy' kunt u configureren wie u toegang wilt geven tot GoBright. Zorg ervoor dat u (op zijn minst) toegang heeft met de account die u gaat gebruiken om de SAML integratie te testen.

Klik dan op "Volgende".

- In 'Klaar om Trust toe te voegen', kunt u de instellingen controleren en op 'Volgende' klikken.

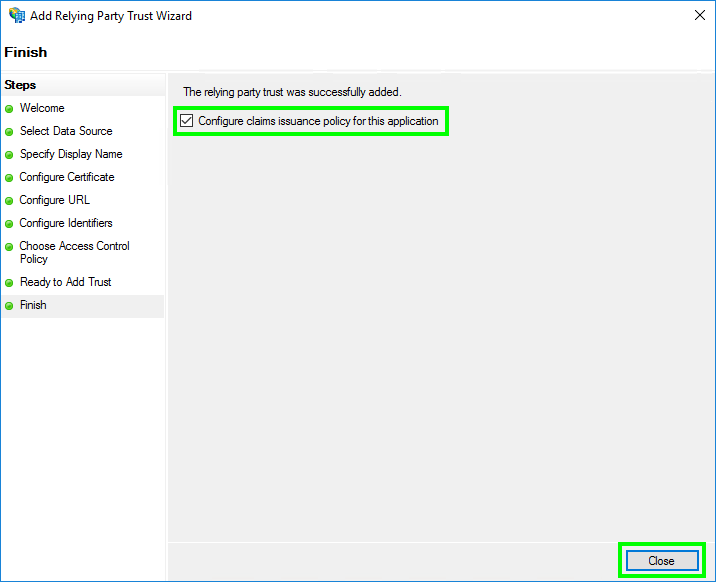

- In "Voltooien", vink "Uitgiftebeleid voor claims configureren voor deze toepassing" aan en klik op "Sluiten".

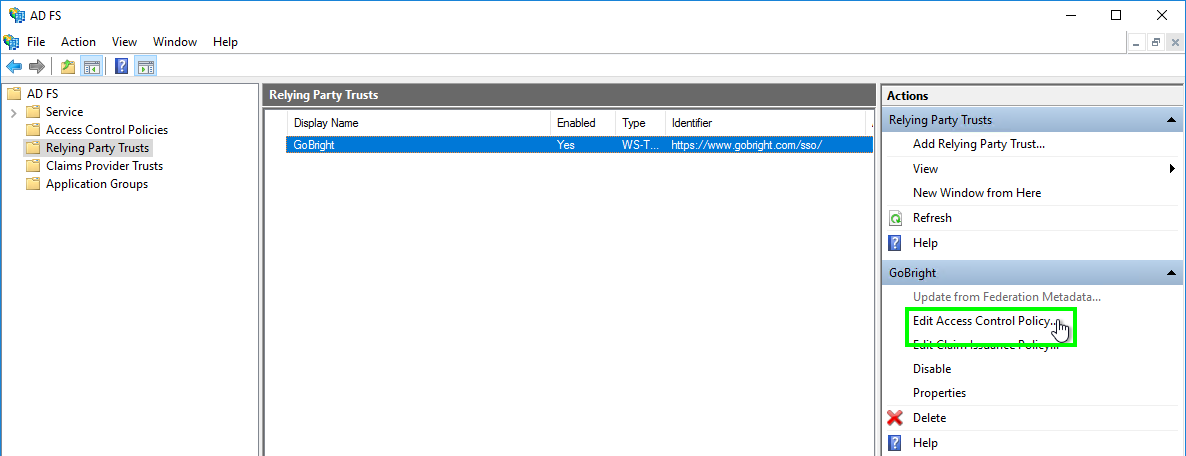

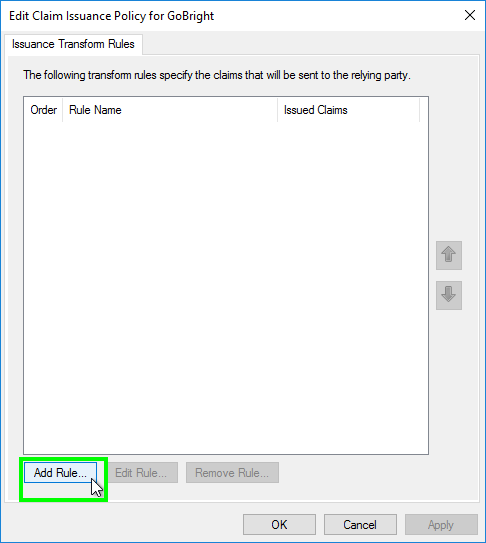

Configureer het beleid voor de afgifte van claims

- Open de Claims Issuance Policy eigenschappen (als die nog niet open zijn):

- Kies 'Regel toevoegen...':

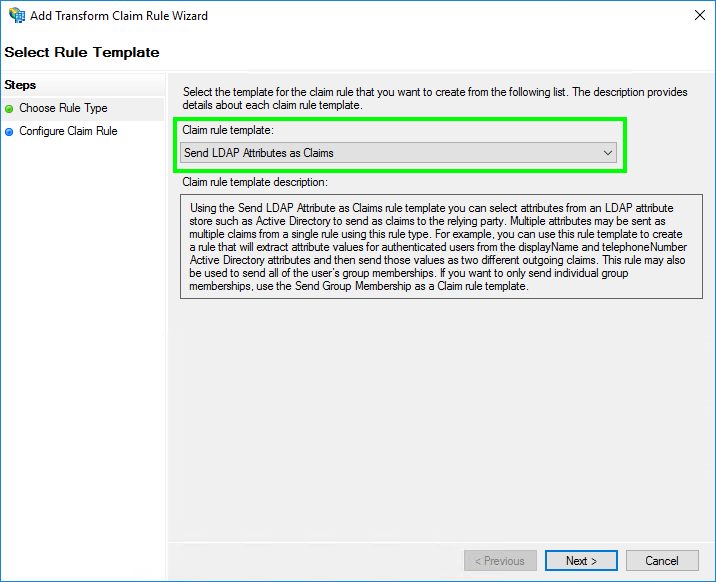

- De "Add Transform Claim Rule Wizard" wordt geopend.

Kies als 'Claim rule template' de optie 'Send LDAP Attributes as Claims'.

Klik dan op "Volgende".

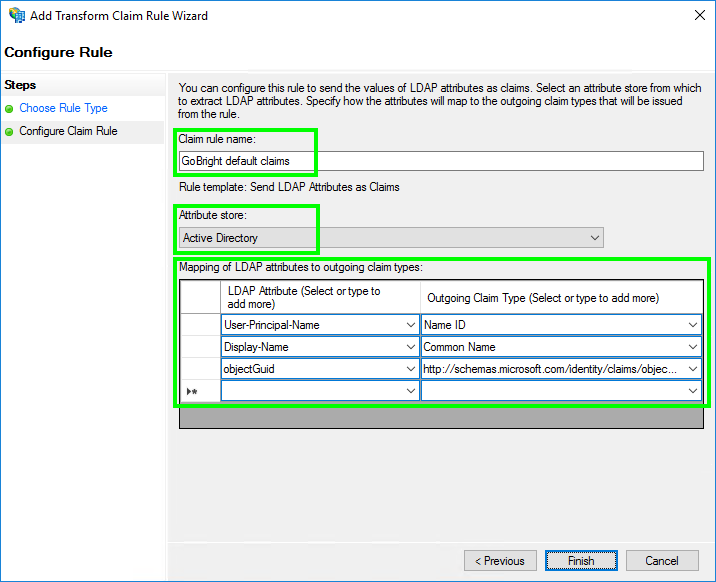

- Configureer nu de claimregel:

- Stel de "Claim rule name" in op: GoBright vorderingen wegens wanbetaling

- Stel de "Attribute store" in op: Active Directory

- Configureer de "Mapping of LDAP attributes to outgoing claim types" met de exact waarden:

(gelieve de waarden te kopiëren-plakken)

LDAP-attribuut Type uitgaande vordering Vereist User-Principal-Name Naam ID ja Weergavenaam Gebruikelijke naam ja objectGuid http://schemas.microsoft.com/identity/claims/objectidentifier ja [uw pincode attribuut] gobright.pincode geen [uw nfc-attribuut] gobright.nfc geen [uw standaard kostencenterattribuut] gobright.defaultcostcenteridorname geen Opmerking: het uitgaande claimtype 'Naam ID' wordt gebruikt als het e-mailadres van de gebruiker in GoBright. Het is belangrijk dat dit het primaire e-mailadres is van de gebruikerspostbus. In de meeste gevallen is de User Principle Name gelijk aan het primaire e-mailadres, maar in uw specifieke geval kan dit anders zijn.

- Klik dan op "Finish" en klik op "OK

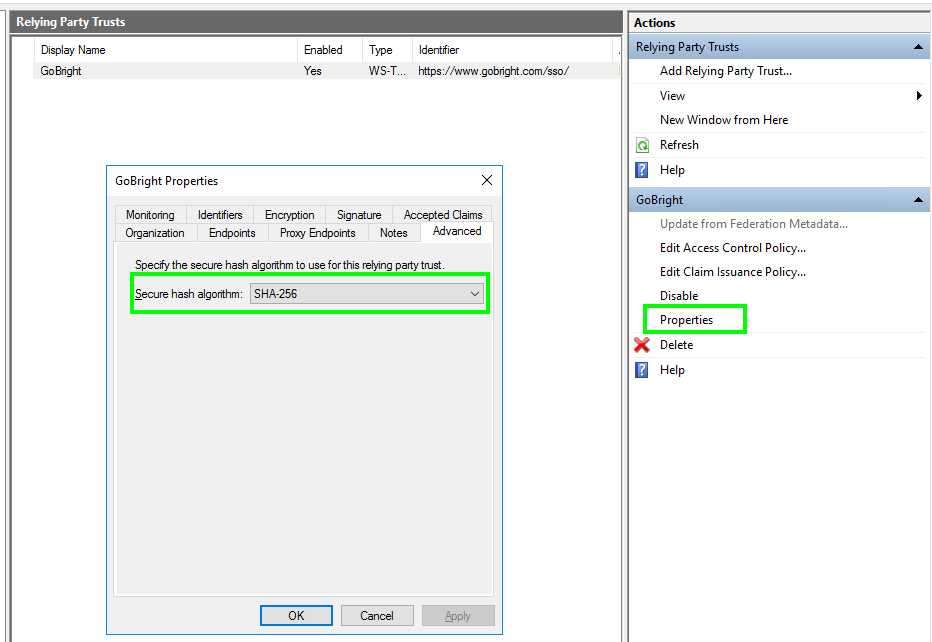

Configureer het veilige hash-algoritme

- Controleer of het "Secure hash Algorithm" (veilig hash-algoritme) is ingesteld op "SHA-256" door deze stappen te volgen.

- Open de eigenschappen van de 'GoBright' Trusts van afhankelijke partijen

- Open het tabblad "Geavanceerd

- Stel de "Secure hash Algorithm" in op "SHA-256" als dat nog niet het geval is

- Klik op 'OK'.

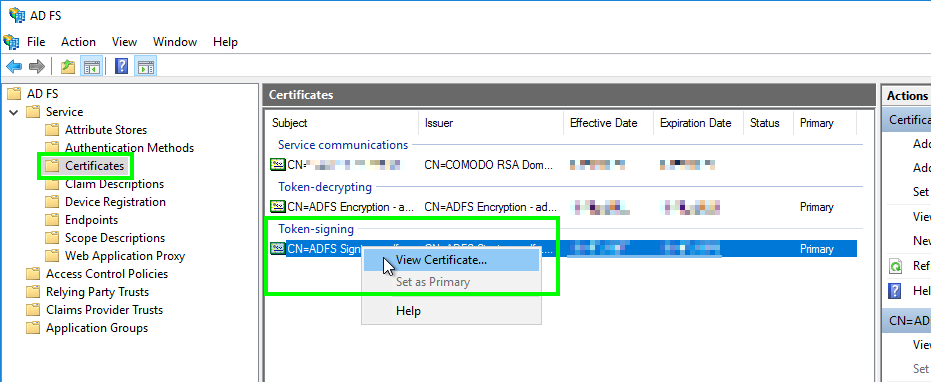

Kopieer het token-onderteken certificaat

- In de AD FS beheerconsole, selecteer "Certificaten" in de linker boomstructuur

- Klik met de rechtermuisknop op het actieve "Token-signing" certificaat

- Selecteer "Certificaat bekijken

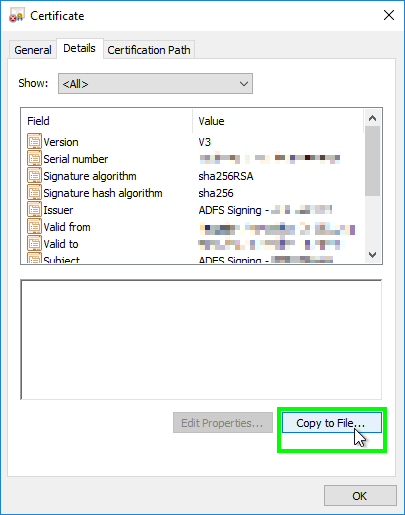

- Selecteer het tabblad 'Details' en kies 'Kopiëren naar bestand...'.

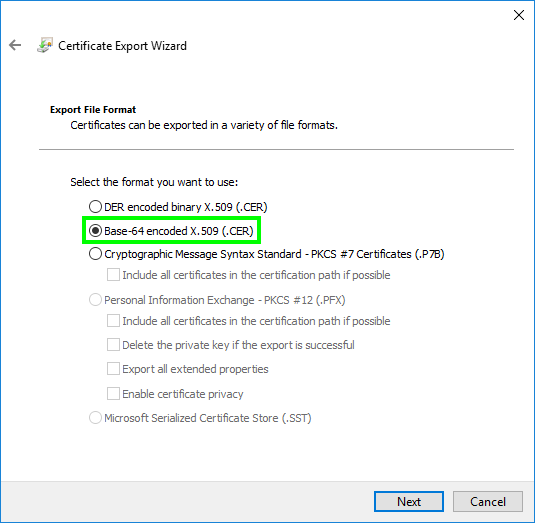

- De 'Certificaat export wizard' opent, klik op 'Volgende'.

Selecteer 'Base-64 gecodeerd X.509 (.CER)' en klik op 'Volgende'.

- Sla het bestand op een locatie van uw voorkeur op, bijvoorbeeld in 'C:tokencertificate.cer'

- Klik op "Volgende" en "Voltooien".

- Open nu 'Notepad' en laad het geëxporteerde certificaat (bijvoorbeeld 'C:tokencertificate.cer').

- U ziet nu de tekstinhoud, in het volgende formaat:

-----BEGIN CERTIFICATE-----

..........DATA.............

-----END CERTIFICATE-----U hebt dit nodig bij stap 3 om het GoBright portaal te configureren.

Bepaal de AD FS service url's

Bepaal de service url's van uw AD FS installatie.

Bepaal de "Single Sign-on service url":

- Meestal heeft de "Single Sign-on service url" het volgende formaat:

https://[adfs service url, e.g. adfs.company.com]/adfs/ls - Een voorbeeld uit de echte wereld zou zijn:

https://adfs.company.com/adfs/ls

Bepaal de "Single Logout service url":

- De 'Single Logout service url' is de 'Single Sign-on service url', plus de volgende extensie:

/?wa=wsignout1.0 - Het volledige formaat zou dan zijn:

https://[adfs service url, e.g. adfs.company.com]/adfs/ls/?wa=wsignout1.0 - Een voorbeeld uit de echte wereld zou zijn:

https://adfs.company.com/adfs/ls/?wa=wsignout1.0

U hebt deze informatie nodig bij stap 3 om het GoBright portaal te configureren.

Volgende

Ga verder met stap 3 van het SAML2 federated identity integratie artikel en voltooi uw SAML integratie.